À medida que a adoção de criptomoedas acelera, também aumentam as ameaças cibernéticas direcionadas aos usuários e seus ativos digitais.

Perigosos e silenciosos, os golpes de cripto malware — um tipo de software malicioso que tem como objetivo roubar fundos, minerar criptomoedas usando os recursos da vítima ou comprometer as credenciais da carteira.

Diferente de outros golpes com criptomoedas que dependem de persuasão ou falsas promessas, o golpe de cripto malware atua silenciosamente, muitas vezes sem apresentar sinais óbvios.

Este artigo aborda o que é o golpe de cripto malware, como ele difere do ransomware, como se propaga, sinais de alerta, casos reais e estratégias eficazes de prevenção.

O Que É Cripto Malware?

Cripto malware é um tipo de malware com motivação financeira projetado para explorar usuários de criptomoedas. Ele infecta dispositivos ou aplicativos para:

- Minerar criptomoedas como Monero de forma ilícita (criptojacking)

- Roubar credenciais de carteiras, chaves privadas ou frases-de-segurança (24 palavras)

- Substituir endereços de carteiras durante transações (sequestro da área de transferência)

O malware pode afetar desktops, dispositivos móveis, extensões de navegador e até contratos inteligentes. Ele se propaga por phishing, aplicativos falsos, pacotes de software comprometidos e ferramentas de navegador maliciosas.

Diferença entre Cripto Malware x Ransomware

Ambos envolvem criptomoedas, mas seus métodos e impactos são distintos.

| Característica | Cripto Malware | Ransomware |

| Objetivo Principal | Roubar ou minerar criptomoedas silenciosamente | Bloquear arquivos e exigir resgate em cripto |

| Visibilidade | Escondido, muitas vezes passa despercebido | Visível com mensagem de resgate |

| Vetor Comum de Ataque | Apps falsos, extensões, ferramentas de área de transferência |

Anexos de e-mail, vulnerabilidades de software |

| Modelo de Lucro | Mineração ilícita ou roubo de carteira |

Resgate em criptomoeda para desbloqueio dos arquivos |

| Impacto | Lentidão, roubo de dados, transações não autorizadas | Perda de arquivos, extorsão, interrupção |

O ransomware é direto e imediato. Já o cripto malware é furtivo e pode atuar por semanas ou meses antes de ser detectado.

Como o Malware se Propaga no Mundo Cripto

1. Anexos de E-mail Phishing

Cibercriminosos criam e-mails se passando por serviços de criptomoedas. Eles contêm anexos ou links maliciosos que, ao serem abertos, instalam malware no sistema do usuário.

2. Extensões Maliciosas de Navegador

Extensões falsas imitam ferramentas legítimas e acessam dados da carteira, área de transferência, DApps ou sessões do navegador sem que o usuário perceba.

3. Aplicativos Falsos de Carteira ou Trading

Apps falsificados induzem os usuários a inserir chaves privadas ou frases-de-segurança, que são enviadas aos invasores.

4. Falsos Airdrops e Chats de “Suporte”

Golpistas se passam por suporte oficial ou administradores de projetos e convencem usuários a instalar malwares ou visitar sites de phishing.

5. Sites Comprometidos (Ataques Watering Hole)

Sites populares relacionados a cripto são comprometidos com scripts que baixam malware automaticamente ou exploram vulnerabilidades do navegador.

Cripto Malware em Dispositivos Móveis: Riscos Específicos

Celulares são ferramentas práticas para gerenciar cripto, mas apresentam vulnerabilidades únicas:

- Android tem maior risco por permitir instalação de APKs e permissões mais flexíveis.

- iOS é mais seguro, mas ainda pode ser alvo de engenharia social.

- Muitos usuários mantêm carteiras e apps de autenticação no mesmo aparelho, aumentando o risco.

Sinais de infecção móvel incluem superaquecimento, descarga rápida de bateria, travamentos, pedidos inesperados de frase-de-segurança e alteração automática da área de transferência.

Como o Cripto Malware se Esconde em Atualizações e Códigos de Terceiros

O cripto malware nem sempre chega diretamente ao usuário final. Muitas vezes, os hackers infectam ferramentas e bibliotecas usadas por desenvolvedores na criação de apps de criptomoedas. Quando isso acontece, o malware se espalha de forma invisível por meio de atualizações legítimas — afetando milhares de usuários sem levantar suspeitas.

Bibliotecas de Código Aberto Infectadas

Pacotes maliciosos são publicados em repositórios como npm ou PyPI. Uma vez integrados, roubam dados ou inserem backdoors.

Comprometimento de Pipelines CI/CD

Malware inserido no ambiente de produção pode ser distribuído em atualizações oficiais, afetando milhares de usuários.

Atualizações de Aplicativos Envenenadas

Servidores de atualização comprometidos enviam software malicioso em vez de correções legítimas.

SDKs e APIs de Terceiros

SDKs maliciosos em apps de carteira ou DApps podem extrair dados ou manipular transações.

Casos Reais de Cripto Malware: 2020–2025

Sparkcat – O Malware que Driblou a Segurança na App Store (2025)

Descoberto pela Kaspersky, o SparkCat é um malware sofisticado que utiliza tecnologia de Reconhecimento Óptico de Caracteres (OCR) para escanear imagens armazenadas em dispositivos Android e iOS.

Ele busca por frases de recuperação de carteiras de criptomoedas e outras informações sensíveis em capturas de tela e fotos salvas na galeria.

O malware se disfarça em aplicativos aparentemente legítimos, como mensageiros e serviços de entrega, disponíveis até mesmo em lojas oficiais como Google Play e App Store. Após obter acesso à galeria de fotos, o SparkCat extrai os dados confidenciais e os envia para servidores controlados por cibercriminosos.

Qakbot Malware (2025)

Em 2025, autoridades dos Estados Unidos apreenderam US$24 milhões de um dos principais desenvolvedores do botnet Qakbot, uma das redes maliciosas mais persistentes da última década. Ativo desde 2008, o Qakbot evoluiu de um trojan bancário para uma plataforma multifuncional usada por cibercriminosos para distribuir ransomware, realizar fraudes financeiras e capturar credenciais — incluindo acessos a carteiras de criptomoedas. A operação representou um golpe significativo contra uma das maiores infraestruturas de malware do mundo.

Operação Contra o Malware Lumma Stealer (2025)

Em 2025, uma ação coordenada entre agências de segurança cibernética ao redor do mundo desmantelou a operação Lumma Stealer — um infostealer avançado que visava especificamente carteiras cripto baseadas em navegador e extensões de browser. O malware infectou cerca de 400 mil sistemas globalmente, coletando de forma silenciosa chaves privadas, credenciais e dados de carteiras.

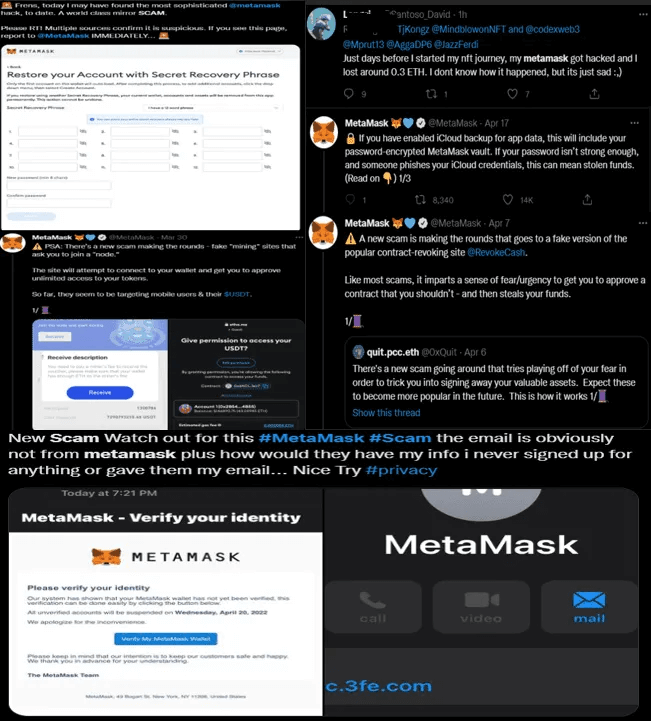

Phishing com Extensões Falsas da MetaMask (2021)

Em 2021, criminosos clonaram o site oficial da MetaMask e usaram anúncios pagos em buscadores para atrair vítimas. Os usuários eram levados a instalar extensões de navegador falsas ou a conectar suas carteiras a DApps fraudulentos, resultando no roubo de frases-semente e perdas de ativos cripto.

Campanha de Malware na Carteira Electrum (2020–2021)

Entre 2020 e 2021, hackers exploraram uma falha no sistema de atualizações da carteira Electrum para redirecionar usuários a servidores maliciosos. Esses servidores instruíam a instalação de atualizações falsas contendo malware, projetado para roubar credenciais. Estima-se que milhões em Bitcoin tenham sido furtados nessa campanha.

Vazamento de Dados da Ledger (2020)

Em 2020, a fabricante de carteiras físicas Ledger sofreu uma violação de dados via um prestador de serviços terceirizado. Embora nenhuma carteira tenha sido diretamente comprometida, os dados pessoais de mais de 270 mil clientes vazaram e foram utilizados em campanhas de phishing. Vítimas receberam e-mails com supostas atualizações de firmware que, na verdade, carregavam malware para roubo de credenciais.

Clipper Malware na Google Play (2019)

Em fevereiro de 2019, pesquisadores da ESET descobriram o primeiro malware do tipo “clipper” na Google Play Store. Esse malware, disfarçado como o aplicativo MetaMask, monitorava a área de transferência dos usuários e substituía silenciosamente endereços de carteiras de criptomoedas copiados por endereços controlados por atacantes. Como resultado, muitos usuários enviaram fundos para carteiras fraudulentas sem saber. Esse incidente destacou a necessidade de vigilância contínua, mesmo em plataformas de distribuição de aplicativos consideradas seguras .

Ataque à Cadeia de Suprimentos: Copay Wallet (2018)

Apesar de mais antigo, o incidente da carteira Copay em 2018 continua sendo um exemplo importante de ataque à cadeia de suprimentos. Uma biblioteca JavaScript de código aberto (event-stream) foi infectada com código malicioso e distribuída como parte de uma atualização oficial. A versão comprometida enviava as credenciais das carteiras dos usuários aos atacantes, evidenciando os riscos contínuos de dependências externas contaminadas.

Ameaça Relacionada: Extorsão Física no Mundo Cripto

Mesmo sem envolvimento de software, a extorsão física tem se tornado mais comum. Criminosos têm ameaçado ou atacado usuários com grandes quantias em cripto, forçando transferências. Isso mostra que proteger sua identidade e comportamento é tão importante quanto proteger seus dispositivos.

O Que Fazer Se Você For Infectado por Cripto Malware

Se você suspeita que foi vítima de cripto malware, é importante agir rapidamente para conter os danos e recuperar o controle da sua segurança:

1. Desconecte-se da Internet

Interrompa a conexão de rede do dispositivo comprometido para evitar que o malware continue enviando dados ou realizando transações.

2. Transfira seus Fundos com Segurança

Se possível, use um dispositivo limpo (não comprometido) para mover os fundos da carteira afetada para uma nova carteira criada com uma nova frase-de-segurança.

3. Redefina Suas Credenciais

Troque senhas de e-mails, exchanges e outros serviços conectados. Ative 2FA onde ainda não estiver ativo.

4. Faça Backup de Arquivos Importantes (com cuidado)

Caso precise recuperar dados, salve arquivos em mídia externa, mas não execute arquivos suspeitos.

5. Formate o Dispositivo

A maneira mais segura de remover malware é fazer uma reinstalação limpa do sistema operacional.

6. Escaneie o Novo Dispositivo com Ferramentas Confiáveis

Antes de reinstalar qualquer software, use antivírus confiáveis para verificar arquivos e programas.

7. Informe a Comunidade

Se o malware veio de uma extensão, aplicativo ou site de terceiros, informe desenvolvedores ou a comunidade para prevenir outras infecções.

Como se Proteger Contra Cripto Malware

Use Somente Fontes Oficiais

Baixe carteiras e extensões apenas de sites verificados. Evite links de redes sociais ou mensagens privadas.

Proteja Sua Frase-de-Segurança

Jamais salve sua frase-de-segurança em formato digital ou a insira em qualquer lugar que não seja um processo legítimo e seguro de recuperação. Não tire foto da tela (print) nem salve em apps de notas.

Habilite 2FA e Use Carteiras Físicas

Autenticação em dois fatores e carteiras hardware oferecem forte proteção contra ataques remotos e malware.

Monitore o Comportamento do Dispositivo

Fique atento a aquecimento, lentidão, falhas incomuns ou transações que você não reconhece.

Mantenha o Software Atualizado

Atualize regularmente sistemas operacionais, aplicativos de carteira e extensões para corrigir vulnerabilidades conhecidas.

Revogue Permissões Desnecessárias de DApps

Utilize ferramentas como revoke.cash para revisar e remover aprovações de contratos inteligentes não utilizados.

Proteja Suas Criptos: O Que Você Precisa Saber

Golpes de cripto malware continuam evoluindo em escala e sofisticação, utilizando táticas furtivas e sendo cada dia mais criativos. De apps falsos a cadeias de suprimentos comprometidas, o cenário de ameaças exige vigilância constante.

O aumento nos ataques direcionados — de manipuladores de área de transferência a roubo de informações — reforça que apenas possuir criptomoedas não é o suficiente. Proteger-se ativamente é essencial. Isso inclui boas práticas de segurança, uso de software confiável e reconhecimento de sinais de malware.

Seja você um desenvolvedor, investidor ou usuário comum, adotar hábitos sólidos de higiene digital e segurança de carteira é a melhor maneira de se proteger. No mundo cripto, segurança não é um recurso — é uma responsabilidade.

Seja Klever.