Imagine atualizar uma biblioteca confiável em seu projeto e, sem perceber, instalar um malware criado para roubar criptomoedas. Esse foi o cenário em setembro de 2025, durante o ataque à cadeia de suprimentos do NPM, quando hackers comprometeram 18 dos pacotes NPM mais populares.

Essas bibliotecas são baixadas mais de 2 bilhões de vezes por semana, alimentando aplicativos, empresas e ferramentas de desenvolvedores no mundo inteiro.

Neste artigo você vai entender como o ataque aconteceu, qual seria seu impacto no ecossistema JavaScript e no mercado cripto, e as principais medidas de segurança para evitar riscos.

O que é um Ataque à Cadeia de Suprimentos?

Um ataque à cadeia de suprimentos ocorre quando hackers comprometem ferramentas e dependências amplamente utilizadas por desenvolvedores.

A NPM (Node Package Manager) é uma ferramenta para gerir e importar pacotes.

Em vez de atacar diretamente uma empresa, os criminosos inserem código malicioso em bibliotecas confiáveis, como esses pacotes NPM ou gerenciadores similares.

Quando essas bibliotecas são atualizadas ou baixadas, o malware se espalha para projetos, aplicativos e sistemas corporativos, expondo milhares de usuários a riscos invisíveis.

Como o Ataque à Cadeia de Suprimentos do NPM 2025 Foi Realizado?

Fonte: Github/Burnett01

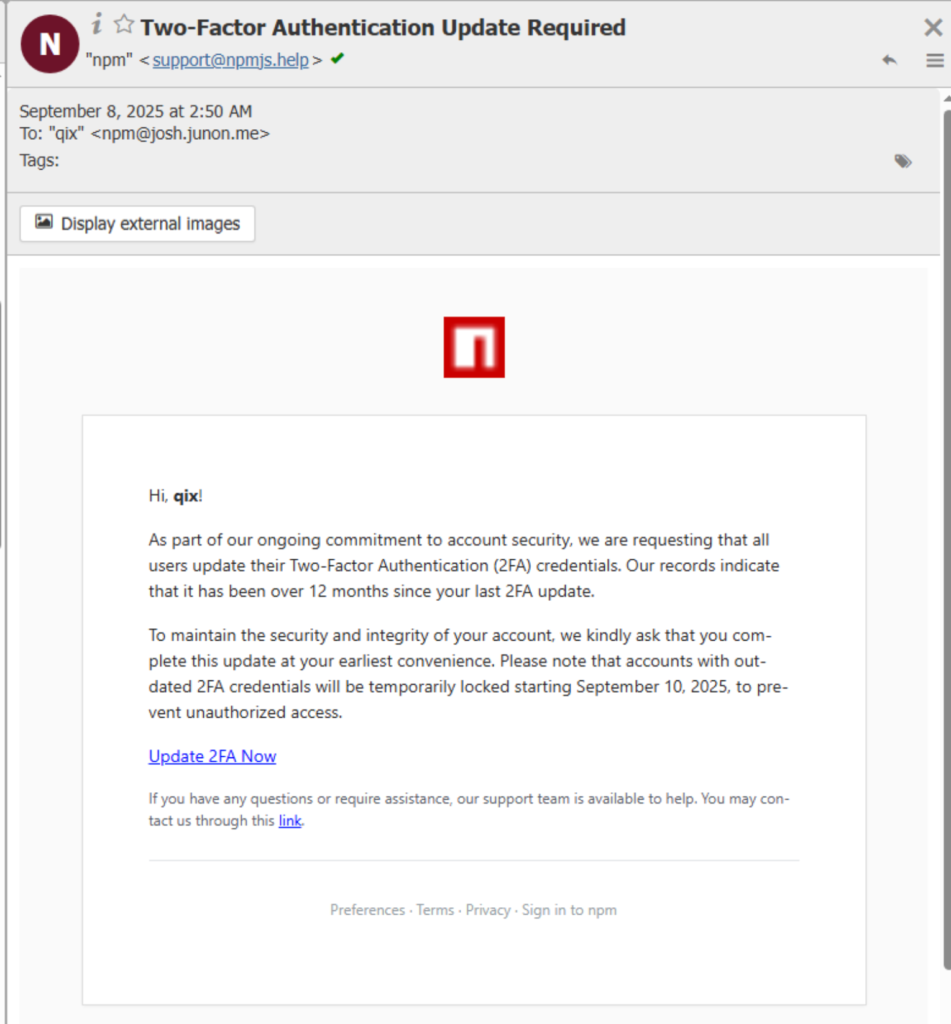

1. Phishing contra mantenedor

O ponto de entrada foi um e-mail falso de suporte do NPM, enviado ao desenvolvedor Josh Junon (qix). O domínio usado era quase idêntico ao oficial, induzindo-o a fornecer usuário, senha e código 2FA.

2. Roubo de credenciais

Com esses dados, o invasor assumiu a conta legítima do mantenedor, obtendo acesso total para publicar pacotes no repositório NPM.

3. Uploads maliciosos

O atacante então publicou versões infectadas de 18 pacotes populares, como chalk e debug. Juntos, esses pacotes somam mais de 2 bilhões de downloads semanais, ampliando o impacto global.

4. Injeção de malware “crypto-clipper”

O código injetado tinha como alvo transações de criptomoedas em várias blockchains, incluindo Ethereum e Solana, que funcionava da seguinte forma:

- Interceptava atividades cripto na web e se conectava às APIs do navegador.

- Monitorava e alterava respostas de rede.

- Substituía endereços de carteiras pelos endereços controlados pelos atacantes.

Diferente de outros malwares, ele só era ativado durante a aprovação de transações, o que dificultava a detecção imediata.

Impactos Potenciais do Ataque ao NPM

1. Risco ao ecossistema JavaScript

- Bibliotecas críticas, como chalk, strip-ansi e color-convert, poderiam espalhar malware para milhões de aplicativos.

- O ataque afetaria desde sites pessoais até sistemas governamentais e financeiros, abalando a confiança no open source.

- Isso afetaria desde sites e apps pessoais até infraestruturas corporativas críticas, como sistemas financeiros, de saúde e até governos que utilizam essas dependências.

2. Impacto direto no mercado cripto

- O código agia como um crypto-clipper, um tipo de malware projetado para roubar criptomoedas de forma silenciosa, interceptando transações em blockchains como Ethereum e Solana.

- Usuários poderiam autorizar transações legítimas, mas teriam seus fundos silenciosamente desviados para carteiras controladas pelos invasores.

- Estima-se que bilhões de dólares em valor poderiam ter sido comprometidos se exchanges, carteiras de software e dApps populares estivessem rodando versões maliciosas das bibliotecas.

3. Colapso de confiança em software wallets e dApps

- Caso o ataque tivesse sucesso em grande escala, carteiras digitais e dApps construídos sobre as bibliotecas afetadas ficariam imediatamente sob suspeita.

- Isso poderia gerar uma fuga em massa de usuários para hardware wallets e reduzir drasticamente a adoção de soluções Web3 que dependem do navegador.

4. Consequências para empresas e desenvolvedores

- Quebra de pipelines de CI/CD em larga escala, interrompendo fluxos de desenvolvimento de milhares de equipes.

- Empresas poderiam enfrentar perdas financeiras diretas, ações judiciais e até sanções regulatórias por negligência em auditoria de código.

- A imagem do NPM como infraestrutura essencial da web ficaria seriamente abalada.

5. Reflexos regulatórios e de mercado

- Normas internacionais de segurança em open source poderiam ser aceleradas.

- No setor cripto, haveria queda de confiança no DeFi, afetando liquidez e preços de tokens.

Por quê o Ataque à Cadeia de Suprimentos do NPM Falhou?

Fonte: X

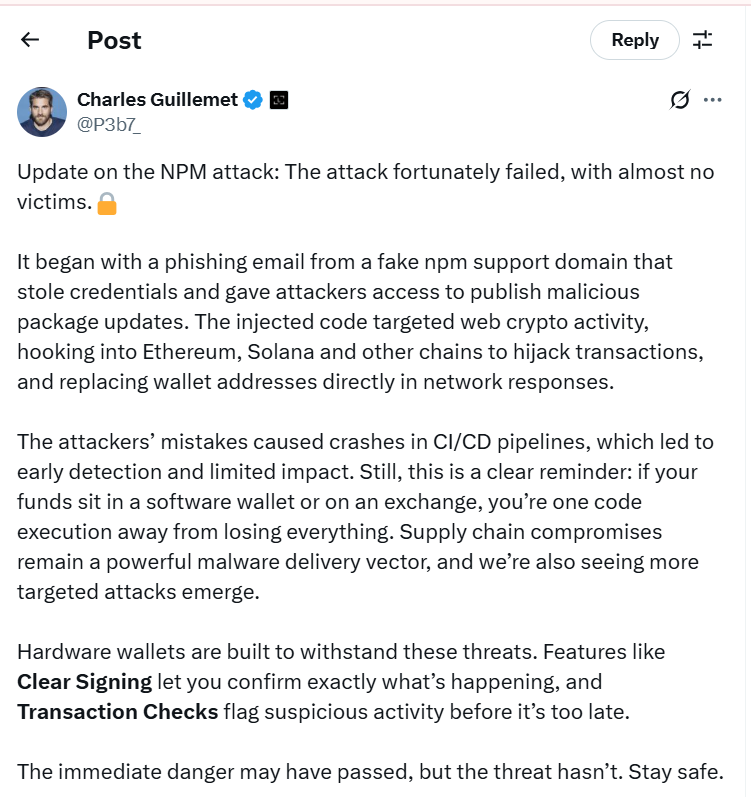

O ataque ao NPM em setembro de 2025 poderia ter sido devastador, mas foi interrompido a tempo. Graças à detecção rápida, o incidente resultou em quase nenhuma vítima e em perdas financeiras mínimas.

Os atacantes cometeram erros. Suas atualizações maliciosas causaram falhas em pipelines de CI/CD, o que rapidamente levantou suspeitas entre os desenvolvedores. As versões comprometidas foram removidas em poucas horas, limitando significativamente os danos.

Por que o Ataque à Cadeia de Suprimentos do NPM Importa?

O caso mostrou como um único e-mail de phishing pode comprometer toda a cadeia de suprimentos de software. Ao obter acesso à conta de apenas um mantenedor, hackers conseguiram manipular bibliotecas usadas por milhões de aplicativos e empresas em diferentes setores.

Mesmo com impacto financeiro limitado, o episódio comprovou que basta um pacote envenenado para espalhar malware globalmente em poucos minutos.

Segundo Charles Guillemet, CTO da Ledger, as carteiras de software foram as mais vulneráveis, justamente por dependerem apenas do ambiente digital. Em contrapartida, as hardware wallets continuam sendo a opção mais segura, graças a recursos como Clear Signing (confirmação passo a passo de transações) e Transaction Checks (detecção de atividades suspeitas).

Esse episódio deixa um recado direto: segurança na cadeia de suprimentos e proteção contra phishing não são opcionais. Elas são hoje defesas essenciais para desenvolvedores, empresas e usuários finais.

Principais Lições para Desenvolvedores e Usuários sobre o Ataque ao NPM

- Cheque sempre o endereço-alvo antes de confirmar uma transação

- Use hardware wallets sempre que possível para transações de valores altos em criptomoedas e use as hot wallets para valores pequenos.

- Mantenha atenção redobrada contra phishing que mira credenciais de desenvolvedores.

- Adote ferramentas de proteção em tempo de execução (ex.: ADR) para detectar comportamentos maliciosos dentro das aplicações.

Ataque à Cadeia de Suprimentos do NPM 2025: Um Alerta Global Sobre Segurança Digital e Criptomoedas

O ataque à cadeia de suprimentos do NPM em 2025 foi um lembrete poderoso de que a segurança digital começa antes mesmo da linha de código ser executada.

Dependências comprometidas podem escalar rapidamente para crises globais, afetando milhões de usuários e abalando a confiança em todo o ecossistema de software e cripto.

Para desenvolvedores, empresas e usuários finais, a lição é clara: auditar dependências, adotar boas práticas contra phishing e reforçar a segurança de carteiras digitais não é opcional, é indispensável.

Mantenha-se informado, atualize seus processos de segurança e proteja suas criptomoedas com as melhores práticas do mercado.